Hätte der Allianz Vorfall vermieden werden können?

14.11.2025

Samet Gökbayrak

Hätte der Allianz Vorfall vermieden werden können?

Kurze Antwort: Ja.

Ein weiterer Cyberangriff auf die Allianz-Gruppe: Nach dem Vorfall bei der US-Tochter Allianz Life, bei dem Daten von 1,5 Millionen Kunden kompromittiert wurden, ist nun auch eine britische Tochtergesellschaft betroffen.

Was ist passiert

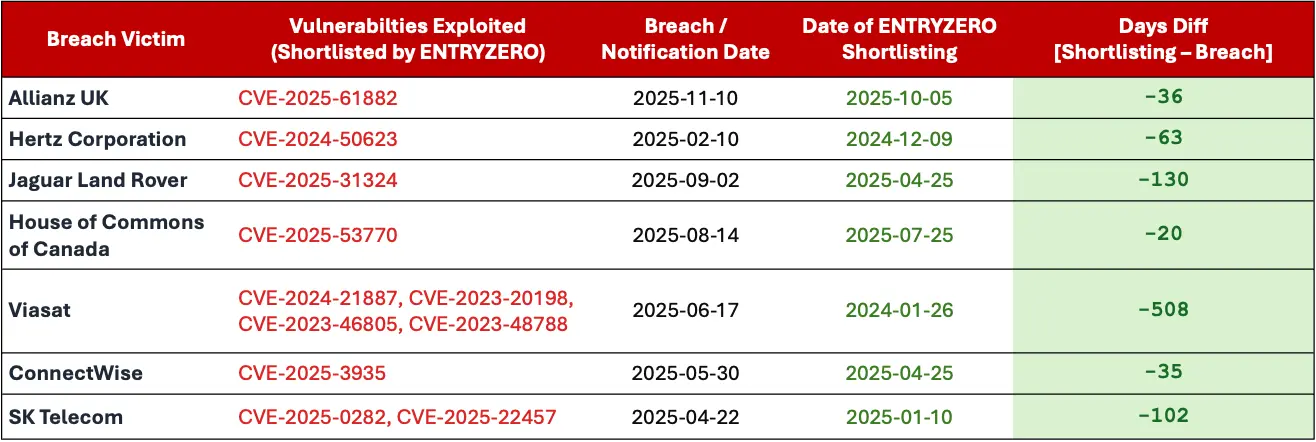

Die Ransomware-Gruppe Clop nutzt derzeit die Oracle-Sicherheitslücke (CVE-2025-61882) für breit angelegte Cyberangriffe. Zu den bisherigen Opfern zählen unter anderem die Washington Post und eine Tochtergesellschaft der American Airlines. Aktuell wurde auch eine Allianz-Tochter in Großbritannien getroffen, mit der Folge eines Datenlecks, das Hunderte Kunden betrifft (Quelle).

Der Vorfall bei der britischen Allianz-Tochter wurde am 10. November bekannt, über einen Monat, nachdem ENTRYZERO die Schwachstelle bereits als hackerrelevant eingestuft und gewarnt hatte, dass betroffene Organisationen sofort handeln sollten.

Wie man anders priorisiert

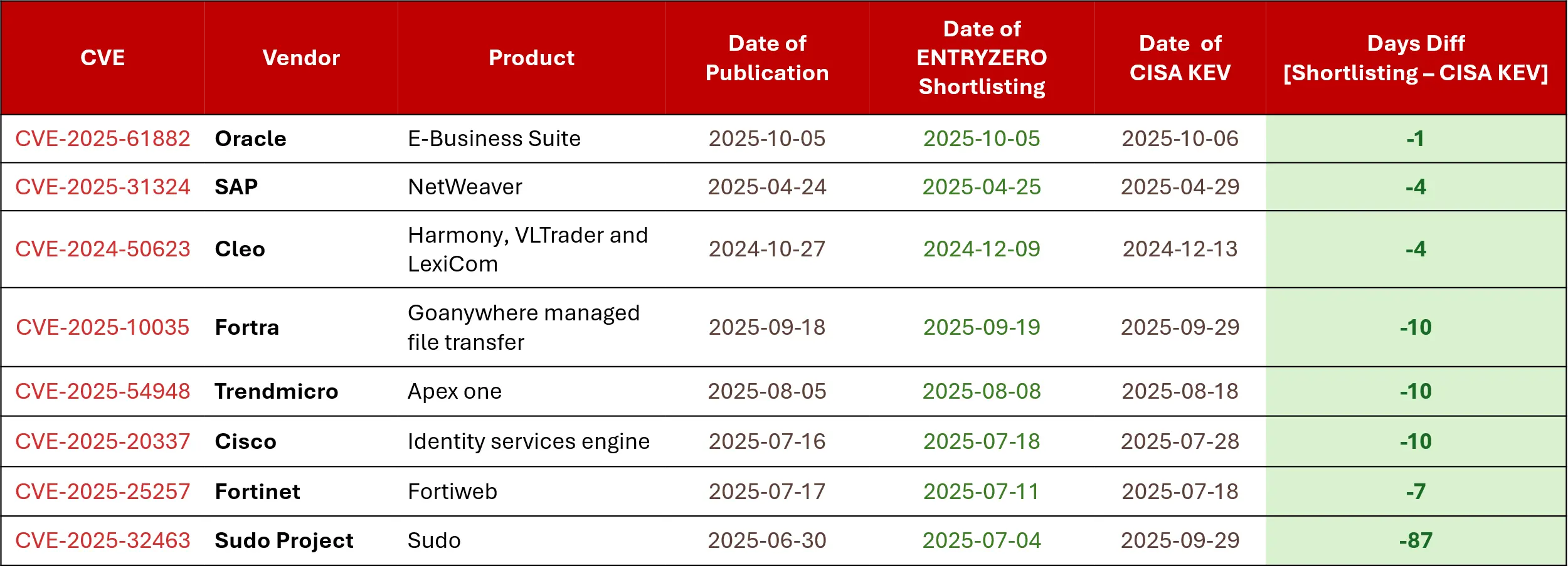

ENTRYZERO hat einen Entscheidungsbaum-basierten Priorisierungsansatz entwickelt, der auf über 100.000 Schwachstellen- und Bedrohungsdatenpunkten trainiert wurde.

Er erweitert Industriestandards wie CVSS und EPSS, um das Echtzeitrisiko und die kontextuelle Relevanz neuer Schwachstellen besser zu erfassen. Die folgende Tabelle zeigt ENTRYZEROs Fähigkeiten im Bereich Schwachstellenintelligenz. Sie belegt erneut – auch in diesem Allianz-Fall –, dass ENTRYZERO das Problem schneller priorisiert hat als die CISA.

Wie man einen präventiven Ansatz verfolgt

- Maximale Transparenz der Angriffsfläche über alle Tochtergesellschaften hinweg sicherstellen

- Ausnutzbare Schwachstellen identifizieren und solche ohne echtes Risiko depriorisieren

- Die beiden oben genannten Punkte kontinuierlich umsetzen, um der Bedrohungslage stets einen Schritt voraus zu sein

Kurz gesagt: Ein risikobasierter Ansatz zur Priorisierung von Schwachstellen ist der richtige Weg in die Zukunft.